طبق گزارش شرکت امنیت ابری Zscaler، صدها اپلیکیشن مخرب اندرویدی در گوگل پلی بین ژوئن ۲۰۲۴ و مه ۲۰۲۵، بیش از ۴۰ میلیون بار دانلود شدهاند.

در همین دوره، این شرکت شاهد رشد سالانه ۶۷ درصدی بدافزارهایی بوده است که دستگاههای موبایل را هدف قرار میدهند و در این میان، جاسوسافزارها و تروجانهای بانکی ریسک غالب را تشکیل میدهند.

دادههای تلهمتری نشان میدهد که مهاجمان از کلاهبرداریهای سنتی با کارتهای بانکی به سمت سوءاستفاده از پرداختهای موبایلی با استفاده از روشهایی مانند فیشینگ، اساماس فیشینگ (اسمشینگ)، تعویض سیمکارت و کلاهبرداریهای پرداخت روی آوردهاند.

این تغییر رویه به سمت حملات مبتنی بر مهندسی اجتماعی، با استانداردهای امنیتی بهبودیافته مانند فناوری تراشه و پین (Chip-and-PIN) و همچنین گسترش روزافزون پرداختهای موبایلی توضیح داده میشود.

شرکت Zscaler میگوید: «برای اجرای این حملات، مجرمان سایبری تروجانهای فیشینگ و اپلیکیشنهای مخربی را منتشر میکنند که برای سرقت اطلاعات مالی و اطلاعات ورود به حسابها طراحی شدهاند.»

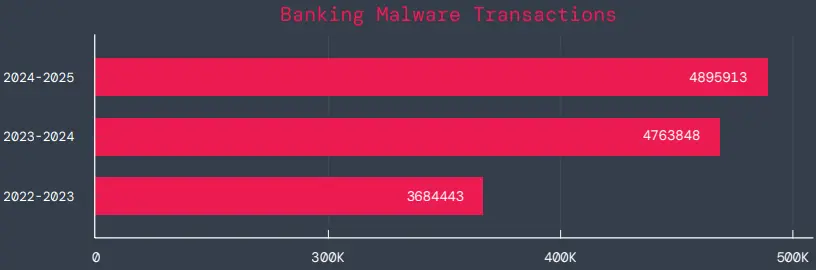

به گفته این شرکت، بدافزارهای بانکی طی سه سال گذشته رشد چشمگیری داشته و در سال ۲۰۲۵ به ۴.۸۹ میلیون تراکنش رسیده است. با این حال، نرخ رشد در دوره مورد بررسی تنها ۳ درصد بوده که نسبت به ۲۹ درصد سال قبل کاهش یافته است.

در مقایسه با سال گذشته که Zscaler دویست اپلیکیشن بدافزاری را در گوگل پلی کشف کرده بود، این شرکت اکنون از شناسایی ۲۳۹ اپلیکیشن مخرب در فروشگاه رسمی اندروید خبر میدهد که در مجموع ۴۲ میلیون بار دانلود شدهاند.

روند قابل توجه دیگری که در همین دوره ثبت شده، افزایش تبلیغافزارها به عنوان برجستهترین تهدید در اکوسیستم اندروید است که اکنون حدود ۶۹ درصد از کل شناساییها را به خود اختصاص داده و تقریباً دو برابر سال گذشته است.

بدافزار اطلاعاتربای Joker که سال گذشته با ۳۸ درصد در صدر قرار داشت، اکنون با ۲۳ درصد به رتبه دوم سقوط کرده است.

جاسوسافزارها نیز با رشد سالانه ۲۲۰ درصدی، افزایش چشمگیری داشتهاند که خانوادههای SpyNote، SpyLoan و BadBazaar که برای جاسوسی، اخاذی و سرقت هویت استفاده میشوند، عوامل اصلی این رشد بودهاند.

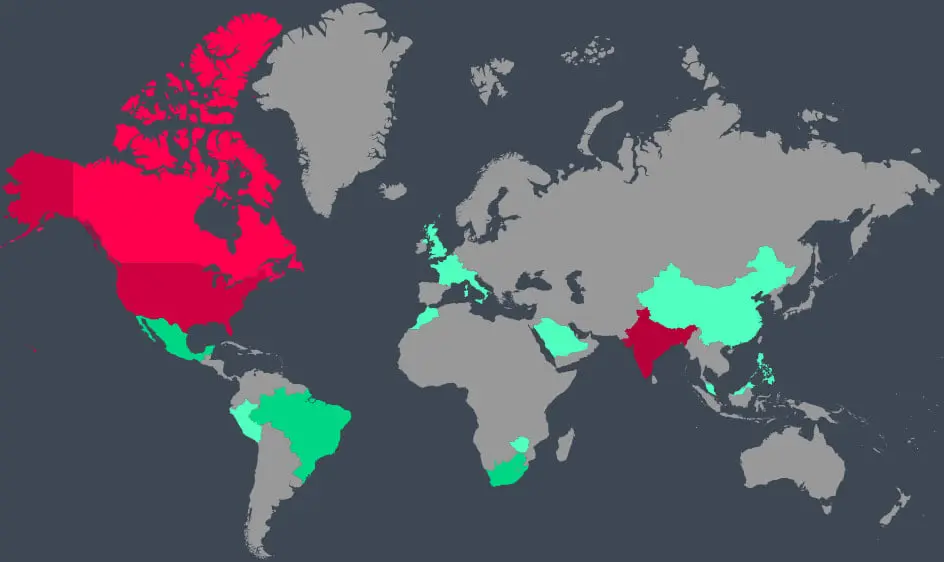

از نظر تأثیر جغرافیایی، هند، ایالات متحده و کانادا ۵۵ درصد از کل حملات را دریافت کردهاند. Zscaler همچنین شاهد جهشهای عظیمی در حملات به ایتالیا و اسرائیل بوده است که بین ۸۰۰ تا ۴۰۰۰ درصد رشد سالانه داشتهاند.

بدافزارهای برجسته

Zscaler در گزارش سالانه خود سه خانواده بدافزاری را برجسته میکند که تأثیر قابل توجهی بر کاربران اندروید داشتهاند. اولین مورد Anatsa است؛ یک تروجان بانکی که به صورت دورهای از طریق اپلیکیشنهای کاربردی و ابزارها به گوگل پلی نفوذ میکند و هر بار حتی صدها هزار بار دانلود میشود.

Anatsa از زمان کشف آن در سال ۲۰۲۰ به طور مداوم در حال تکامل بوده است. جدیدترین نسخه آن میتواند اطلاعات بیش از ۸۳۱ سازمان مالی، پلتفرمهای ارز دیجیتال و مناطق جدیدی مانند آلمان و کره جنوبی را به سرقت ببرد.

دومین مورد، Android Void (Vo1d) است؛ یک بدافزار در پشتی (backdoor) که دستگاههای اندروید تیوی باکس را هدف قرار میدهد و حداقل ۱.۶ میلیون دستگاه با نسخههای قدیمی پروژه متنباز اندروید (AOSP)، عمدتاً در هند و برزیل، را آلوده کرده است.

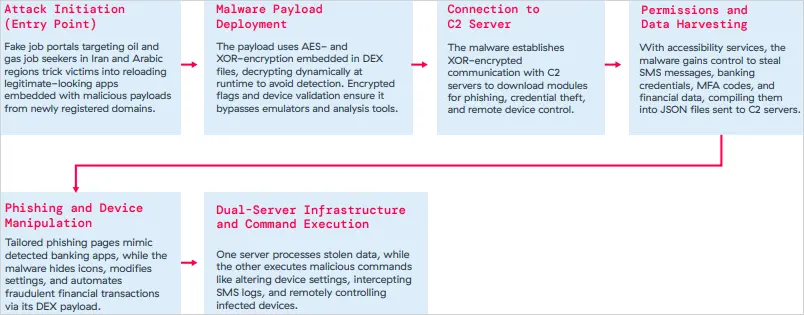

سومین مورد Xnotice است؛ یک تروجان دسترسی از راه دور (RAT) جدید برای اندروید که جویندگان کار در صنعت نفت و گاز، بهویژه در ایران و مناطق عربزبان را هدف قرار میدهد.

Xnotice از طریق اپلیکیشنهایی که خود را به عنوان ابزارهای درخواست کار یا ثبتنام در آزمون جا میزنند و از طریق پورتالهای استخدامی جعلی توزیع میشوند، گسترش مییابد.

این بدافزار اطلاعات بانکی را از طریق پنجرههای جعلی (overlays)، کدهای احراز هویت چندعاملی (MFA) و پیامکها هدف قرار میدهد و همچنین میتواند از صفحه نمایش اسکرینشات بگیرد.

برای محافظت در برابر تهدیدات بدافزاری اندروید، حتی از طریق گوگل پلی، به کاربران توصیه میشود که بهروزرسانیهای امنیتی را نصب کنند، فقط به ناشران معتبر اعتماد کنند، دسترسیهای Accessibility را رد یا غیرفعال کنند، از دانلود اپلیکیشنهای غیرضروری خودداری کرده و به طور منظم اسکن Play Protect را اجرا کنند.

گزارش Zscaler همچنین شامل روندهای مربوط به دستگاههای اینترنت اشیاء (IoT) است که در آن روترها همچنان بیشترین هدف را در سال جاری تشکیل میدادند. هکرها از آسیبپذیریهای تزریق فرمان برای افزودن روترها به باتنتها یا تبدیل آنها به پراکسی برای توزیع بدافزار استفاده کردهاند.

بیشتر حملات اینترنت اشیاء در ایالات متحده رخ داده و پس از آن هنگ کنگ، آلمان، هند و چین به عنوان کانونهای نوظهور قرار دارند که نشاندهنده هدفگیری دستگاهها توسط مهاجمان در جغرافیای وسیعتری است.

این شرکت امنیت سایبری به سازمانها توصیه میکند که فناوری «اعتماد صفر» (zero-trust) را برای شبکههای حیاتی پیادهسازی کرده و با نظارت بر ناهنجاریها و افزودن لایههای حفاظتی در سطح فریمور، دروازههای اینترنت اشیاء و تلفن همراه را ایمنسازی کنند.

علاوه بر این، راهکارهای دفاعی برای دستگاههای موبایل باید شامل بررسی ترافیک در سطح سیمکارت برای شناسایی موارد غیرعادی، محافظت در برابر حملات فیشینگ و اعمال سیاستهای سختگیرانه برای کنترل اپلیکیشنها باشد.